Passkeys zijn de nieuwste innovatie in authenticatie die door Microsoft omarmt is. Met Microsoft Entra ID Passkeys wordt het beleid voor authenticatiemethoden uitgebreid door de toevoeging van passkeys, waardoor je de Microsoft Authenticator-app kunt gebruiken als een FIDO2-sleutel, vergelijkbaar met een Yubikey.

Waarom zijn Passkeys populair en hoe veilig zijn ze?

Het is een breder gedragen standaard die door Microsoft is geadopteerd om ook met deze nieuwe manier je identiteit te beveiligen. In plaats van een aparte beveiligingssleutel te gebruiken zoals een Yubikey, kun je vanaf nu je eigen mobiele device registreren en gebruiken als een Passkey. Dit maakt het aanzienlijk moeilijker voor hackers om je identiteit te stelen, omdat er geen wachtwoorden meer bestaan die gestolen kunnen worden. Het biedt dus een extra laagje bescherming tegen phishing. Binnen Microsoft Entra is de bestaande FIDO2 Authenticatie methode dan ook hernoemd naar “Passkeys (FIDO2)”, waaraan de nieuwe methodes herkent kunnen worden. Passkeys winnen aan populariteit vanwege hun eenvoud en gebruiksgemak, terwijl ze tegelijkertijd een hoog niveau van beveiliging handhaven. Ze zijn ontworpen om wachtwoorden zo eenvoudig mogelijk te vervangen.

Voordelen van Microsoft Entra ID Passkeys

- Passkeys zijn cryptografisch versleuteld met Public en Private keys, waarbij de laatstgenoemde het device niet kan verlaten (Device-Bound).

- Het gebruik van Passkeys vereist extra authenticatie, zoals PIN, Face scan, of vingerafdruk.

- Het risico van toegang verkrijgen met wachtwoorden door phishing is verleden tijd.

- Volledige Passwordless Experience

- Verbeterde beveiliging voor zowel users als admins

- Gebruiksgemak

- Delen van wachtwoorden niet meer mogelijk omdat deze simpelweg niet meer bestaan

- Extra Authenticatielaag voor hogere beveiliging

- Makkelijk te implementeren als extra Authenticatie laag voor Conditional Access en Privileged Identity Management door middel van het gebruik van Authentication Strengths.

Aandachtspunten en Lessons Learned:

- Adoptie is beperkt tot de Microsoft Authenticator App

- Zowel voor Android als iOS moet de Microsoft Authenticator app als de primaire Passkey ingesteld zijn op de smartphone.

- Vanwege een limitering binnen iOS kan er maar één additionele wachtwoordoptie aangezet worden naast de iCloud keychain.

- Registratieproces heeft veel stappen, wat als storend ervaren kan worden voor de niet technische gebruiker.

- Verschil in het authenticatieproces van Android en iOS devices, waar het bij iOS aanzienlijk korter is.

Gebruik Passkeys door Users en Admins

Het registreren van Passkeys kan eenvoudig uitgevoerd worden op de My Account page via update security info of direct vanuit de Authenticator App door een “Work or School Account” toe te voegen. Volg simpelweg de vereiste stappen waarna het direct ingezet kan worden.

Hoewel Passkeys het inlogproces aanzienlijk vereenvoudigen voor gebruikers, is het van cruciaal belang om ook admin-accounts op een meer rigoureuze manier te beveiligen. Een doeltreffende methode hiervoor is het inzetten van Passkeys als vereiste authenticatie methode die afgedwongen wordt op bijvoorbeeld specifieke applicaties, of PIM rollen door het gebruiken van Conditional Access Authentication Strengths.

Denk bijvoorbeeld aan High Privileged rollen zoals een Conditional Access Administrator of zelfs Global Administrator, die je middels PIM alleen mag activeren met een Passkey. Op deze manier ga je verplicht door een extra en veiligere authenticatie proces voordat je de rol mag gebruiken.

Instellen van Entra ID Passkeys

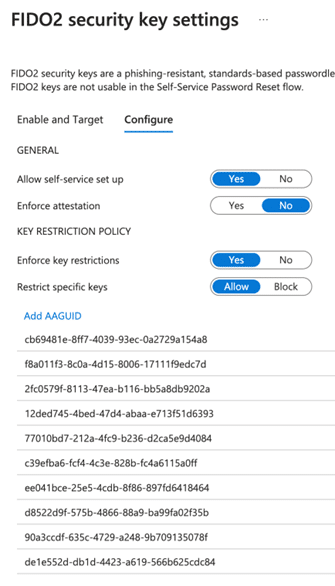

Om Microsoft Entra Passkeys te implementeren, moet Enforce Attestation uitgeschakeld zijn in de Authenticatie Methodes Policy van Entra ID. Het is ook raadzaam om Key restrictions in te schakelen maar dit is geen verplichting voor de functionaliteit. Met key restrictions kan je specifieke Passkeys met de bijbehorende AAGUID toelaten in de Policy. Op deze manier zorg je ervoor dat er alleen sleutels worden toegelaten die voldoen aan je eigen beveiligingseisen en het beperken van je beheerlast.

Dit doe je door AAGUID op te geven, een 128 bit unieke identifier die de specifieke passkey identificeert. De Microsoft Authenticator app op Android & iOS, maar ook Windows Hello For Business hebben bijvoorbeeld een unieke AAGUIDs die je kan toevoegen.

Hieronder een voorbeeld hoe het er uit zou kunnen zien in de configuratie:

Implementatie van Entra ID Passkeys

Fysieke Passkeys zoals FIDO2-keys bieden sterke authenticatie, maar kunnen complex en kostbaar zijn in aanschaf, implementatie en uitgifte. Daarnaast verplichten organisaties veelal nog geen phishing-resistente authenticatiemethoden. Door gebruikers hun eigen smartphone in te zetten als een Passkey in combinatie met de Microsoft Authenticator-app, kan een enorm voordeel behaald worden zonder te hoeven investeren in fysieke FIDO2-keys, terwijl toch gebruik wordt gemaakt van phishing-resistente authenticatie. Bovendien zouden juist (High Privileged) Administrators en Power Users verplicht kunnen worden om voortaan Passkeys te gebruike

Een uitdaging hierbij blijft de vervanging van telefoontoestellen. Bij vervanging moet het gehele registratieproces opnieuw worden doorlopen. In geval van diefstal moet tijdelijk een andere phishing-resistente methode worden gebruikt (of in geval van nood een Temporary Access Pass). Helaas is het, net zoals met de huidige Authenticator App Experience, niet mogelijk om een back-up te maken van jouw Passkey via Microsoft Cloud. Hiermee had de gebruikerservaring en herregistratie aanzienlijk kunnen worden verbeterd.

Kort gezegd zorgt Entra ID Passkeys voor een veiligere en gebruiksvriendelijkere methode dan het gebruik van Authenticator App number matching of Passwordless Phone Sign-in. Daarnaast is het goedkoper dan het aanschaffen van FIDO2 keys. Daarbij komt dat ook op Android toestellen meerdere accounts van Passkeys kan voorzien, wat met Phone Sign-in tot op de dag van vandaag beperkt is op het iOS platform.